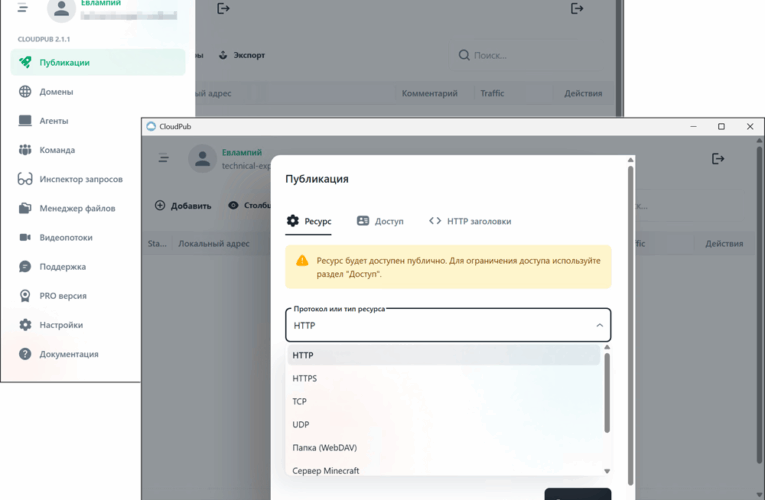

Как открыть локальный ПК или сервер для внешнего доступа

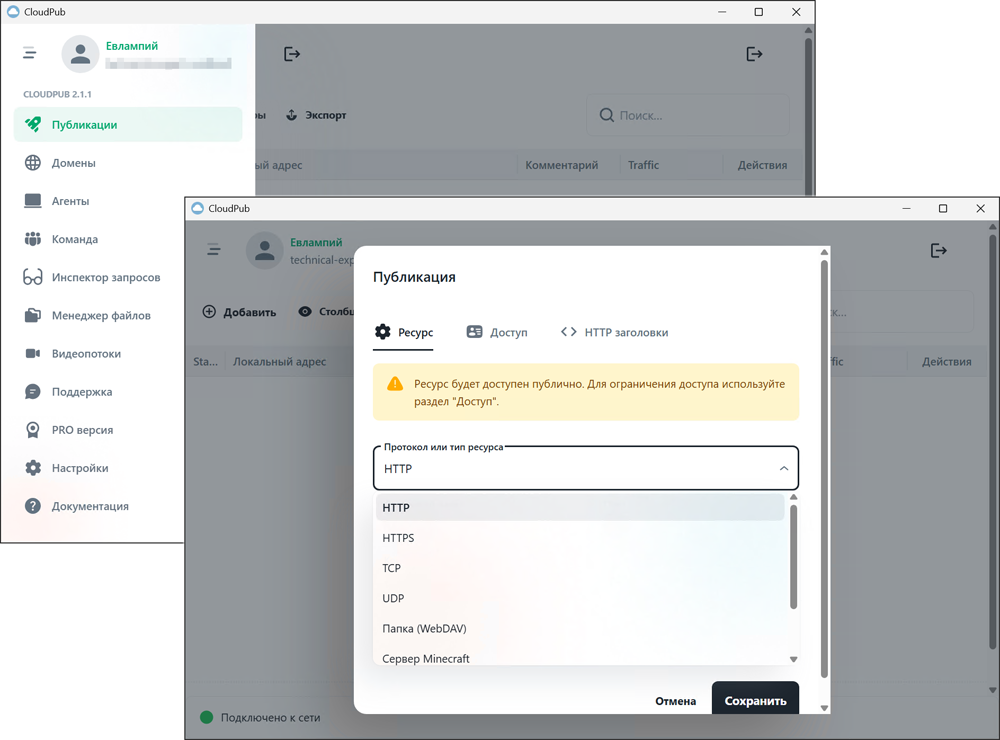

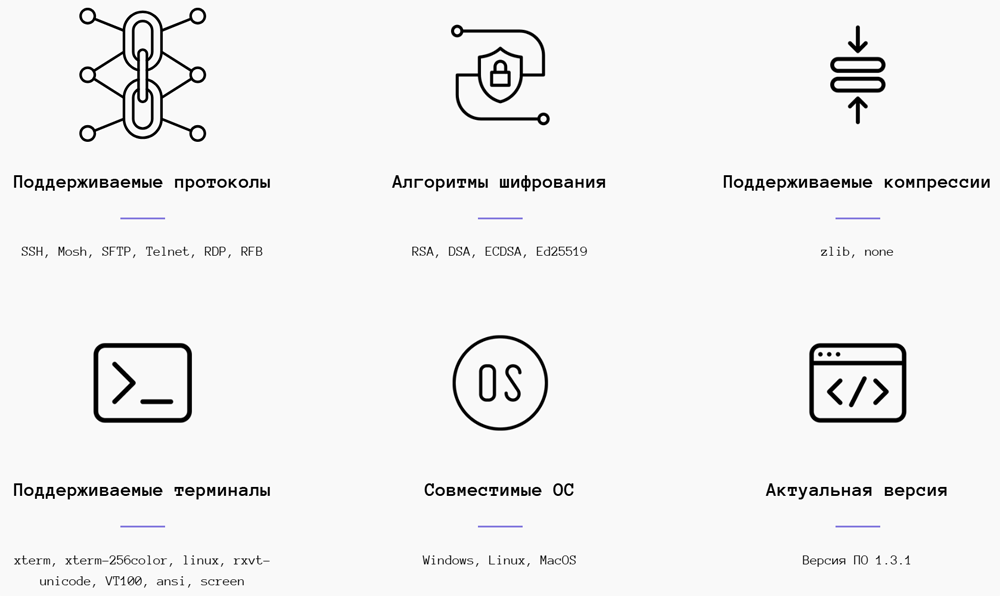

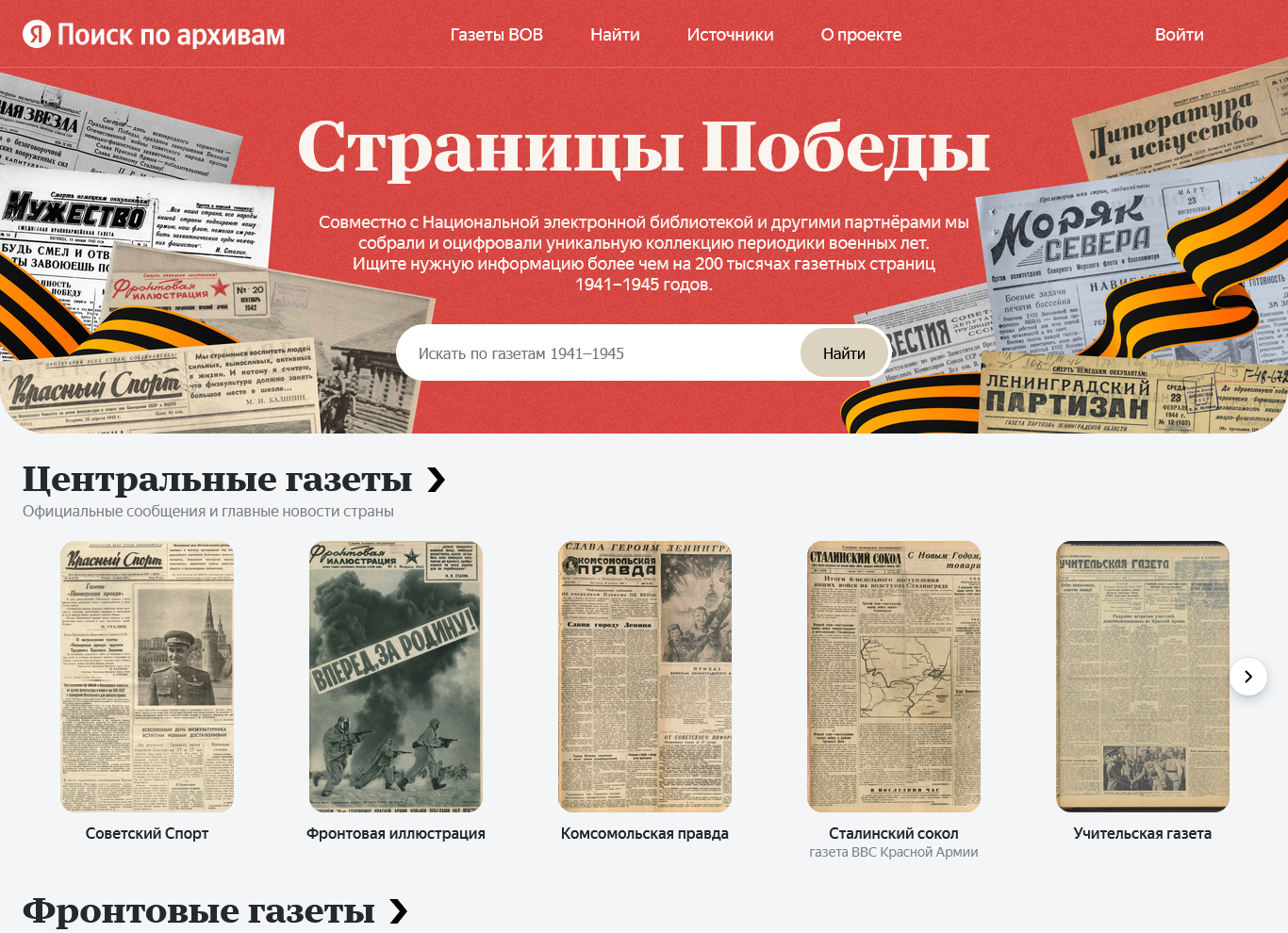

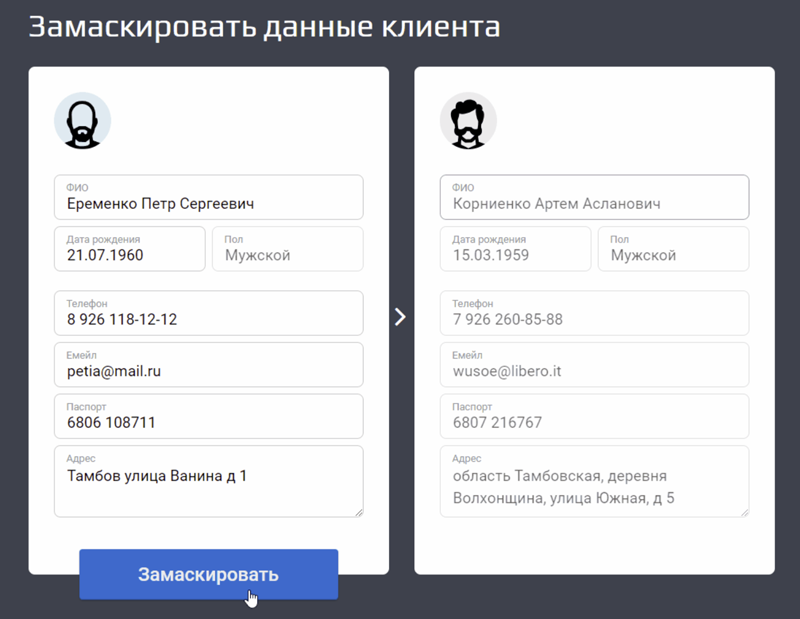

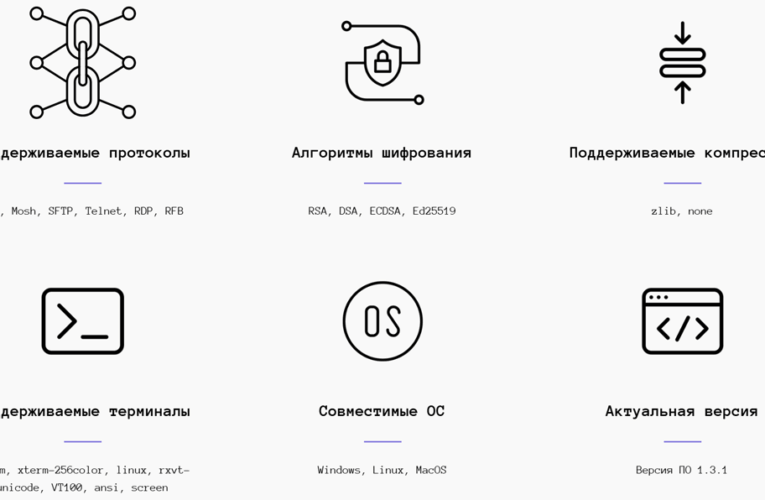

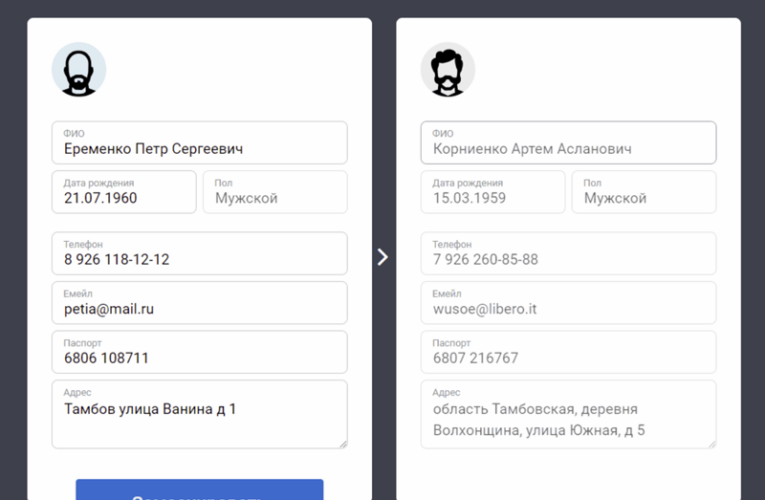

Иногда возникает необходимость на скорую руку предоставить интернет-доступ к персональному компьютеру либо серверу, размещённому в локальной сети. Например, для демонстрации проекта заказчику, обмена файлами большого объёма с коллегами или администрирования … Читать дальше