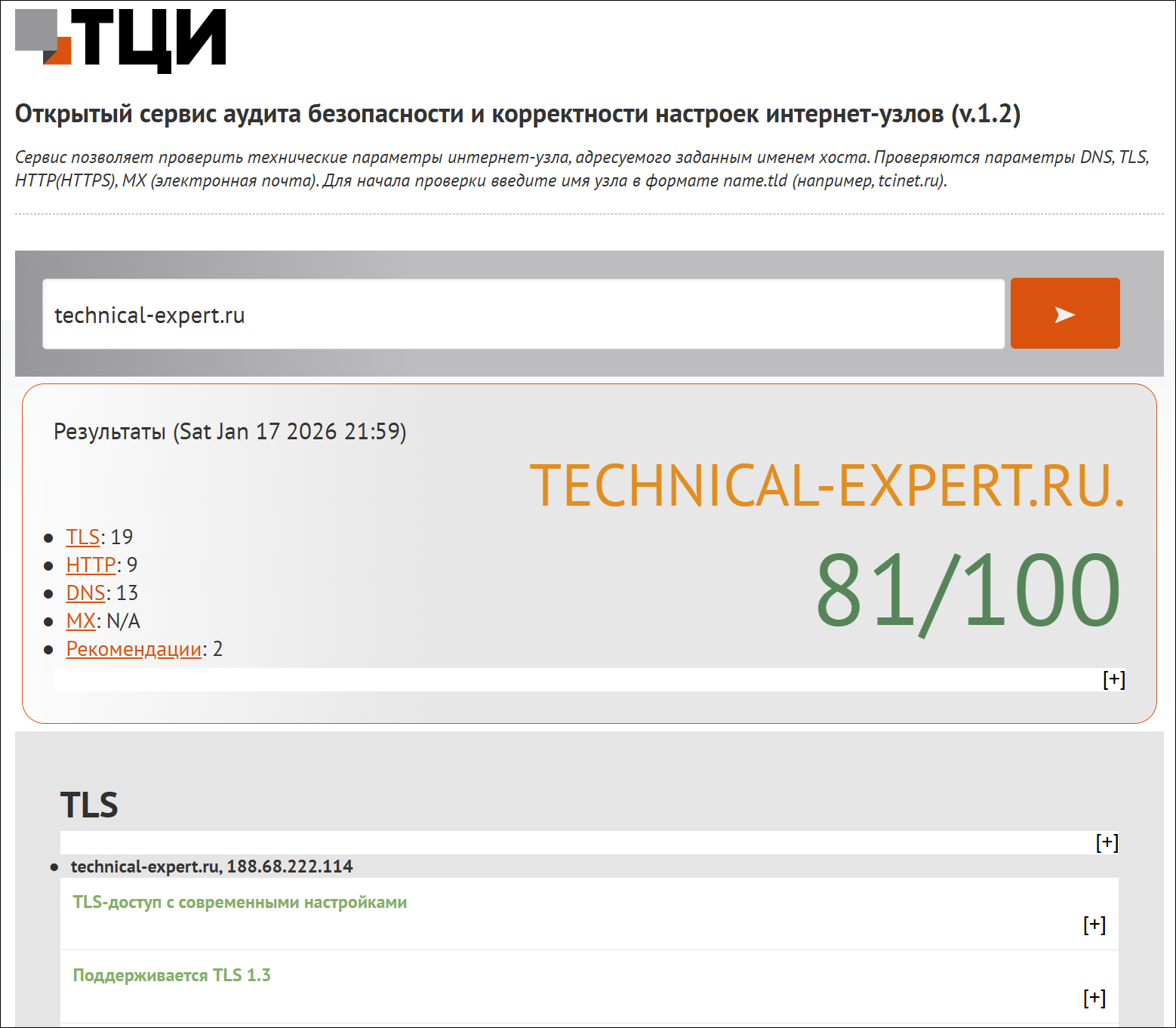

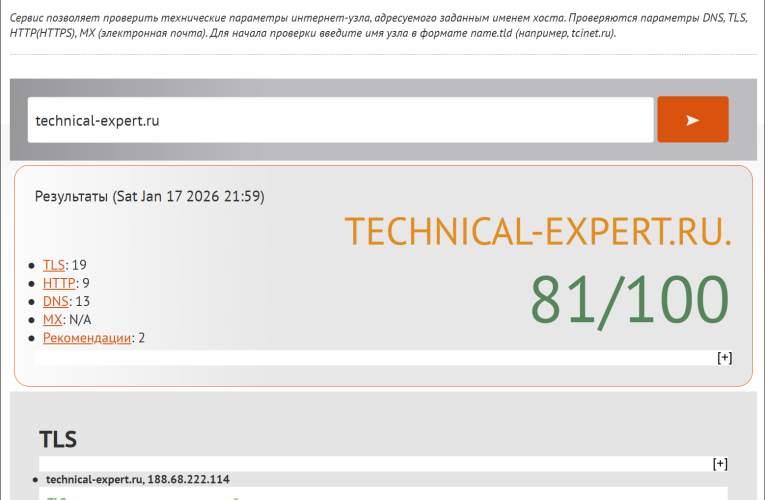

Аудит безопасности и корректности настроек интернет‑узлов

В деле обеспечения защищённости сетевых площадок от хакерских атак мелочей не бывает. При настройке веб-серверов важно брать во внимание все программные компоненты, неправильное конфигурирование которых может привести к печальным последствиям. … Читать дальше